- Created by Anton Shlykov, last modified by Vladislav Fomichev on Dec 06, 2018

You are viewing an old version of this page. View the current version.

Compare with Current View Page History

« Previous Version 12 Next »

Indeed EA Server представляет из себя Web-приложение, которое работает на базе IIS.

Indeed EA Server - это основной модуль системы, который отвечает за:

- Централизованное хранение аутентификаторов, паролей и настроек пользователей.

- Централизованное управление и администрирование.

- Централизованный прием и обработку запросов от других модулей системы.

- Координирование действий отдельных модулей и системы в целом.

Информация

Файлы для indeed EA Server 7 расположены: indeed EA 7.0\Indeed Enterprise Server\<Номер версии>\

- IndeedEA.Server-x64.ru-ru.msi - Пакет для установки Indeed Enterprise Server 7

- /Misc/EA.KeyGen.exe - Утилита для генерации ключей шифрования.

- /Misc/AccessControlInitialConfig/EA.Server.AccessControlInitialConfig.exe - Утилита первичной конфигурации.

- /Misc/AccessControlInitialConfig/EA.Server.AccessControlInitialConfig.exe.config - Файл для настройки утилиты конфигурации.

Установка

- Выполнить установку Indeed Enterprise Server 7.0 через запуск инсталлятора IndeedEA.Server-v7.0.x64.ru-ru.msi.

Добавить привязку https в настройка Default Web Site в IIS Manager.

Информация

Indeed Enterprise Server 7.0 является Web приложением, которое работает на базе IIS, в процессе установки для него по умолчанию включается обязательно требование SSL в настройках, что в свою очередь требует включенной привязки https.

Если вы не намерены использовать протокол https, необходимо отключить требование SSL в настройках IIS для easerver.

- Запустите IIS Manager и раскройте пункт Сайты (Sites).

- Выберите сайт Default Web Site и нажмите Привязки (Bindings) в разделе Действия (Actions).

- Нажмите Добавить (Add):

- Тип (Type) - https.

- Порт (Port) - 443.

- Выберите SSL-сертификат (SSL Certificate).

Сохраните привязку.

Редактирование конфигурационного файла.

Информация

Для генерации ключей шифрования рекомендуется использовать утилиту EA.KeyGen.exe выбрав произвольный алгоритм.

- Откройте конфигурационный файл сервера (C:\inetpub\wwwroot\easerver\Web.config).

Добавить секретный ключ для подписи токена для параметра "secretKey" тега "logonSettings" .

Пример<logonSettings secretKey="67d7e6caec61d61239dc0b05f86063ed899931b581fa1ed8140d7843b320fe02"/>

Задать каталог пользователя системы, для этого необходимо отредактировать параметры в теге adUserCatalogProvider:

- id - произвольный уникальный идентификатор каталога.

- serverName - имя домена Active Directory, в котором находится каталог.

- containerPath - путь к контейнеру в виде Distinguished Name или весь домен, если для хранения пользователей используется весь домен.

- userName - имя сервисной учетной записи для подключения к каталогу пользователей.

- password - пароль сервисной учетной записи каталога пользователей в AD.

Пример<adUserCatalogProviders> <adUserCatalogProvider id="UserId" serverName="indeed-id.local" containerPath="DC=indeed-id,DC=local" userName="IndeedCatalogUser" password="Q1q2E3e4"/> </adUserCatalogProviders>

- Указать корневой идентификатор провайдера работы с каталогом, необходимо отредактировать атрибут rootUserCatalogProviderId в теге userCatalogProviderSettings.

- rootUserCatalogProviderId - задать значение, которое уже было задано в тэге adUserCatalogProvider в атрибуте id.

Пример<userCatalogProviderSettings rootUserCatalogProviderId="UserId">

- rootUserCatalogProviderId - задать значение, которое уже было задано в тэге adUserCatalogProvider в атрибуте id.

- Задать хранилище данных системы. Для хранилища данных в Active Directory редактируем параметр rootDbContextId в теге dbContextSettings и параметры в тэге adDbContext.

- rootDbContextId - задать произвольно уникальное значение идентификатора хранилища.

- id - задать значение, которое уже было задано в тэге adDbContext в атрибуте id.

- path - LDAP путь к контейнеру с данными в Active Directory.

- userName - имя сервисной учетной записи для подключения к хранилищу.

- password - пароль сервисной учетной записи каталога пользователей в AD.

Пример<dbContextSettings rootDbContextId="IDRepository"> <adDbContexts> <adDbContext id="IDRepository" path="LDAP://OU=Indeed EA 7.0,DC=indeed-id,DC=local" userName="IndeedDataUser" password="Q1q2E3e4" /> </adDbContexts> </dbContextSettings>

Задать ключ шифрования данных системы. Редактируем параметры в теге encryptionSettings.

cryptoAlgName - указать использованный алгоритм шифрования.

cryptoKey - значения ключа, сгенерированного утилитой.

certificateThumbprint - Thumbprint сертификата, которым зашифрован ключ (чтобы не учитывать - нужно удалить атрибут).

Пример<encryptionSettings cryptoAlgName="Aes" cryptoKey="90ce7dbc3ff94a7867abc6672c23cce2c3717d38af42f04293130cb68a34ecc2"/>

Задать администратора системы. Редактируем параметр userId тега accessControlAdminSettings.

- userId - идентификатор пользователя в формате: “Идентификатор каталога(rootUserCatalogProviderId); нижнее подчеркивание; идентификатор пользователя в каталоге”.

Примечание

Пользователь должен находится внутри каталога пользователей.

Пример<accessControlAdminSettings userId="UserId_84e9ccd9-73a2-43c7-abc6-604a16902037"/>

Информация

Получить GUID можно с помощью команды PowerShell. Предварительно необходимо установить компонент Remote Server Administration Tools:

ПримерGet-ADUser YouUserName -Properties * | Select ObjectGUID

Задать log-сервер. Редактируем тег logServer.

URL - url для подключения к log серверу в формате http(s)://имя сервера/ils/api.

Примечание

Если используется несколько серверов, указываем адрес балансировщика нагрузки.

- CertificateThumbprint - если закрытый ключ в реестре, а сертификат в хранилище компьютера.

- CertificateFilePath - если ключевая пара в pfx.

- CertificateFilePassword - пароль от pfx.

Пример<logServer Url="http://log.indeed-id.local/ils/api/" CertificateThumbprint="" CertificateFilePath="" CertificateFilePassword=""/>

Настройка первичной конфигурации.

- Открыть для редактирования файл EA.Server.AccessControlInitialConfig.exe.config.

Редактировать атрибут key - параметр value необходимо поставить в значение true, если для авторизации мы хотим использовать Windows Token.

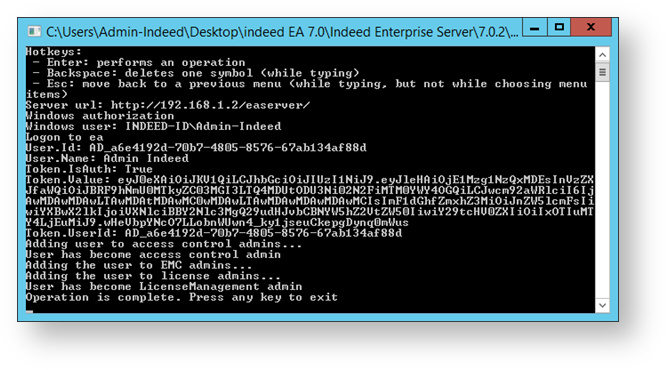

Если сервер находится не в домене, есть вариант использовать один из следующих провайдеров: windows password, emailOTP, smsOTP. Для этого value должно быть в положении false.<appSettings> <add key="eaServerUrl" value="http://192.168.1.2/easerver/"/> <add key="isWindowsAuth" value="true"/> </appSettings>- Запустить на доменной машине утилиту EA.Server.AccessControlInitialConfig.exe под пользователем, которого необходимо сделать администратором системы и который прописан в качестве администратора в тэге accessControlAdminSettings.

- No labels