- Created by Anton Shlykov, last modified by Vladislav Fomichev on Dec 27, 2018

You are viewing an old version of this page. View the current version.

Compare with Current View Page History

« Previous Version 20 Next »

Компонент ADFS Extension реализует провайдер мультифакторной аутентификации для сервера Microsoft ADFS, добавляя в процесс получения доступа второй фактор.

Информация

Файлы для Indeed ADFS Extension расположены: indeed AM 7.0\Indeed ADFS Extension\<Номер версии>\

- IndeedId.ADFS.Extension-v1.0.2.x64.ru-ru.msi - Пакет для установки Indeed ADFS Extension

Создание сервисной учетной записи.

- На контроллере домена необходимо создать сервисную учетную запись (gMSA).

Открыть PowerShell с правами администратора и ввести команды:

Примечание

Вместо YouDnsHostName укажите полное имя своей машины.ПримерAdd-KdsRootKey -EffectiveTime (Get-Date).AddHours(-10) New-ADServiceAccount -Name FSgMSA -DnsHostName YouDnsHostName -ServicePrincipalNames http/YouDnsHostName

Получение SSL сертификат для ADFS.

Откройте локальный центр сертификации. (Win+R -> certsrv.msc).

Создайте дубликат шаблона сертификата: "Веб-сервер".

Откройте консоль шаблонов сертификатов. (Правая кнопка мыши по "Шаблоны сертификата" -> "Управление").

Создать дубликат шаблона "Веб-сервер". (Правая кнопка мыши по "Веб-сервер" -> "Скопировать шаблон").

Укажите имя для шаблона и установите значение "Заявка" для группы "Прошедшие проверку".

На вкладке "Обработка запроса" включите параметр "Разрешить экспортировать закрытый ключ".

Включите созданный шаблон (Правая кнопка мыши по "Шаблоны сертификата" -> "Создать" -> "Выдаваемый шаблон сертификата").

- Создайте запрос сертификата на сервере ADFS.

- Откройте оснастку "Сертификаты".

- Запросите сертификат.

- Выберите созданный сертификат.

- На вкладке "Субъект" в поле "Имя субъекта" укажите тип "Общее имя" в значение укажите имя вашего сервера ADFS.

- Выполнить заявку сертификата.

Экспорт сертификата.

- Экспортируйте сертификат. (Правая кнопка мыши по необходимому сертификату -> Все задачи -> Экспорт).

- Выберите "Экспортировать закрытый ключ".

- Выберите "Экспортировать все расширенные свойства".

- Укажите пароль с которым будет выгружен сертификат.

- Укажите путь и имя сертификата.

- Выполните экспорт.

Установка и настройка.

- Установить роль "Службы федерации AD" на отдельном сервере.

Настройка роли ADFS.

- Откройте мастер настройки службы федерации.

- В пункте "Подключение к AD DS" укажите учетную запись с правами Администратора.

- В пункте "Настройка свойств службы" необходимо импортировать сертификат созданный ранее в Центре сертификации для шифрования службы AD FS.

- Выберите сервисную учетную запись, созданную ранее.

- Все следующие настройки оставьте по умолчанию и завершите настройку.

Проверка входа в ADFS.

- Проверить настройку можно через стандартную страницу ADFS: IdpInitiatedSignon. Для этого используйте URL: https://YourDomainName/adfs/ls/idpinitiatedsignon.htm

- Нажмите "Вход".

- Укажите доменный логин и пароль.

После успешного ввода данных, ADFS сообщит что вход выполнен.

Установка и настройка ADFS Extension.

- Выполнить установку Indeed ADFS Extension через запуск инсталлятора IndeedId.ADFS.Extension-v1.0.2.x64.ru-ru.msi.

Создайте конфигурационный файл MFAAdapter.json, содержащий следующие параметры.

Информация

ModeId может иметь разные ID провайдеров:

{EBB6F3FA-A400-45F4-853A-D517D89AC2A3} - SMS OTP

{093F612B-727E-44E7-9C95-095F07CBB94B} - EMAIL OTP

{F696F05D-5466-42b4-BF52-21BEE1CB9529} - Passcode

{0FA7FDB4-3652-4B55-B0C0-469A1E9D31F0} - Software TOTP

{AD3FBA95-AE99-4773-93A3-6530A29C7556} - HOTP Provider

Пример{ "ServerType":"eaNet", "EANetServerURL":"http://YourDomainName/easerver/", "ModeId":"{0FA7FDB4-3652-4B55-B0C0-469A1E9D31F0}", "LSUrl":"http://YourDomainName/ils/api", "LSEventCacheDirectory": "C:\\EventCacheEa\\" }Настройка при использовании SMS OTP Provider.

Информация

По умолчанию номер телефона получается из атрибута "telephoneNumber".

Для смены атрибута по умолчанию необходимо добавить параметры в конфигурационный файл сервера (C:\inetpub\wwwroot\easerver\Web.config).

Добавить тег "userMapRules" в теге "adUserCatalogProvider".

- Добавить тег "adObjectMapRule" в теге "userMapRules"с параметрами:

- "attribute="Phone"" - Указывает на изменяемый параметр.

- "adAttribute="mobile"" - Указывает с какого атрибута AD брать значение.

- Добавить тег "objectTypeSettings".

Добавить тег "objectSetting" с параметрами "category="person" class="user""

Пример<adUserCatalogProvider id="userId" serverName="ind.loc" containerPath="DC=ind,DC=loc" userName="userAdmin" password="Q1q2E3e4"> <userMapRules> <adObjectMapRule attribute="Phone" adAttribute="mobile"/> <objectTypeSettings> <objectSetting category="person" class="user"></objectSetting> </objectTypeSettings> </userMapRules> </adUserCatalogProvider>

Настройка при использовании EMAIL OTP Provider.

Информация

По умолчанию адрес электронной почты получается из атрибута "mail".

Для смены атрибута по умолчанию необходимо добавить параметры в конфигурационный файл сервера (C:\inetpub\wwwroot\easerver\Web.config).

Добавить тег "userMapRules" в теге "adUserCatalogProvider".

- Добавить тег "adObjectMapRule" в теге "userMapRules"с параметрами:

- "attribute="Email"" - Указывает на изменяемый параметр.

- "adAttribute="otherMailbox"" - Указывает с какого атрибута AD брать значение.

- Добавить тег "objectTypeSettings".

Добавить тег "objectSetting" с параметрами "category="person" class="user""

Пример<adUserCatalogProvider id="userId" serverName="ind.loc" containerPath="DC=ind,DC=loc" userName="userAdmin" password="Q1q2E3e4"> <userMapRules> <adObjectMapRule attribute="Email" adAttribute="otherMailbox"/> <objectTypeSettings> <objectSetting category="person" class="user"></objectSetting> </objectTypeSettings> </userMapRules> </adUserCatalogProvider>

Запустите PowerShell с правами администратора. Введите следующие данные:

Информация

YourPatch\MFAAdapter.json - укажите свой полный путь к конфигурационному файлу созданному ранее.

Пример$typeName = "IndeedId.ADFS.MFAAdapter.MFAAdapter, IndeedId.ADFS.MFAAdapter, Version=1.0.0.0, Culture=neutral, PublicKeyToken=1ebb0d9282100d91" Register-AdfsAuthenticationProvider -TypeName $typeName -Name "Indeed Id MFA Adapter" -ConfigurationFilePath ‘YourPatch\MFAAdapter.json’

Для удаления адаптера необходимо выполнить следующую команду:

ПримерUnregister-AdfsAuthenticationProvider -Name "Indeed Id MFA Adapter"

Для обновления конфигурации необходимо выполнить следующую команду:

ПримерImport-AdfsAuthenticationProviderConfigurationData -Name "Indeed Id MFA Adapter" -FilePath ‘YourPatch\MFAAdapter.json’

Включение многофакторной аутентификации для ADFS.

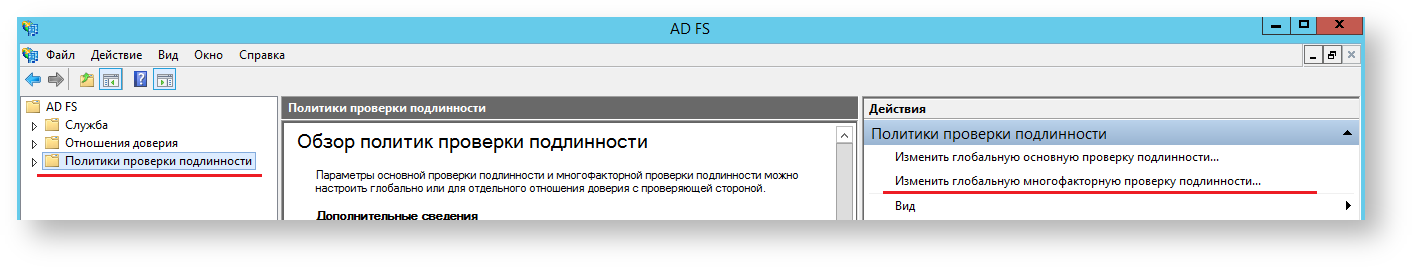

- Откройте консоль управления AD FS.

- Выберите "Политики проверки подлинности", в окне "Действия" выберите "Изменить глобальную многофакторную проверку подлинности..."

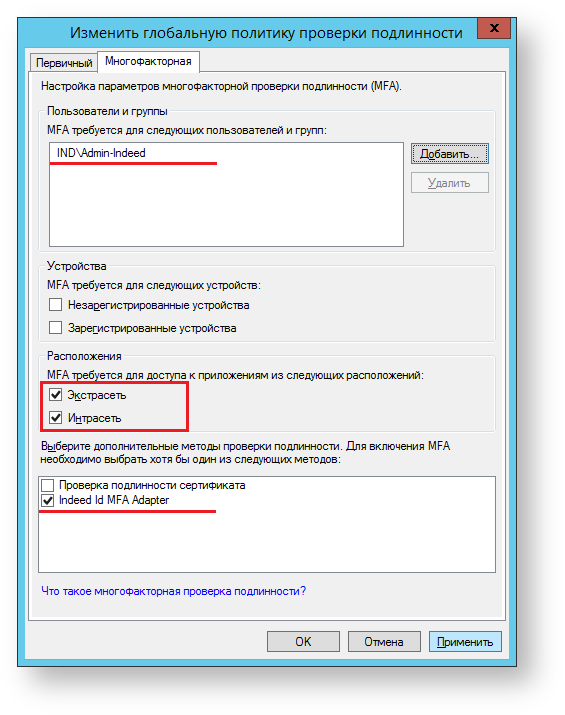

- Добавьте пользователя/группу и включите следующие параметры:

- В пункте "Расположение" выберите "Экстрасеть" и "Интрасеть".

- Выберите использование провайдера "Indeed Id MFA Adapter".

Проверка многофакторной аутентификации ADFS.

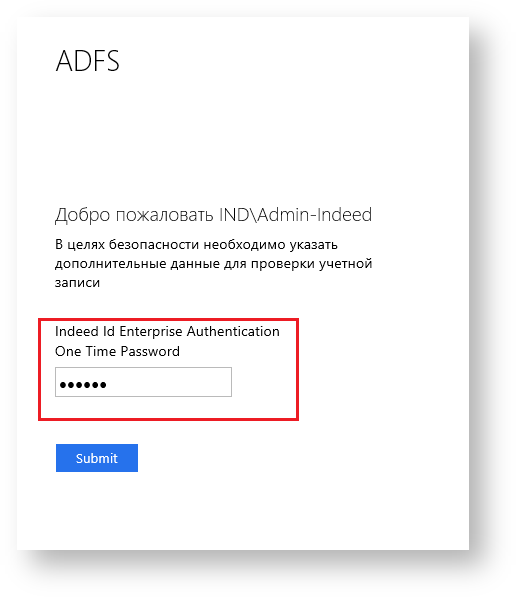

- Откройте тестовую страницу ADFS: https://YourDomainName/adfs/ls/idpinitiatedsignon.htm

- Выполните вход.

- После ввода доменного логин/пароля укажите данные для второго фактора.

- После корректного ввода данных будет выполнен вход.

- No labels